Потоковый шифр

Пото́чный[1][2] или Пото́ковый шифр[3] — это симметричный шифр, в котором каждый символ открытого текста преобразуется в символ шифрованного текста в зависимости не только от используемого ключа, но и от его расположения в потоке открытого текста. Поточный шифр реализует другой подход к симметричному шифрованию, нежели блочные шифры.

Содержание

1 История

2 Режим гаммирования для поточных шифров

3 Классификация потоковых шифров

3.1 Синхронные потоковые шифры

3.2 Самосинхронизирующиеся потоковые шифры

4 Потоковые шифры на регистрах сдвига с линейной обратной связью (РСЛОС)

4.1 Теоретическая основа

4.2 Линейная сложность

5 Потоковые шифры основанные на РСЛОС. Усложнение

5.1 Нелинейная комбинация генераторов

5.2 Генераторы на нелинейных фильтрах

5.3 Генераторы, основанные на управлении синхросигналом

5.3.1 Генератор переменного шага

5.3.2 Сжимающий генератор

6 Основные отличия поточных шифров от блочных

7 Проектирование поточных шифров

8 Криптоанализ. Атаки на поточные шифры

8.1 Силовые атаки

8.2 Статистические атаки

8.3 Аналитические атаки

8.3.1 Корреляционные атаки

8.3.2 Компромисс «время-память»

8.3.3 «Предполагай и определяй»

9 Примечания

10 Литература

11 Ссылки

История |

Потоковые шифры на базе сдвиговых регистров активно использовались в годы войны, ещё задолго до появления электроники. Они были просты в проектировании и реализации.

В 1965 году Эрнст Селмер, главный криптограф норвежского правительства, разработал теорию последовательности сдвиговых регистров. Позже Соломон Голомб, математик Агентства Национальной Безопасности США, написал книгу под названием «Shift Register Sequences» («Последовательности сдвиговых регистров»), в которой изложил свои основные достижения в этой области, а также достижения Селмера.

Большую популярность потоковым шифрам принесла работа Клода Шеннона, опубликованная в 1949 году, в которой Шеннон доказал абсолютную стойкость шифра Вернама (также известного, как одноразовый блокнот). В шифре Вернама ключ имеет длину, равную длине самого передаваемого сообщения. Ключ используется в качестве гаммы, и если каждый бит ключа выбирается случайно, то вскрыть шифр невозможно (так как все возможные открытые тексты будут равновероятны).

К настоящему времени создано большое количество алгоритмов потокового шифрования, таких как: A3, A5, A8, MUGI, PIKE, RC4, SEAL.

Режим гаммирования для поточных шифров |

Режим гаммирования для поточных шифров

Простейшая реализация поточного шифра изображена на рисунке.

Генератор гаммы выдаёт ключевой поток (гамму): k1,k2,k3,…,kL{displaystyle k_{1},k_{2},k_{3},dots ,k_{L}}

Расшифрование производится операцией XOR между той же самой гаммой и зашифрованным текстом: mi=ci⊕ki{displaystyle m_{i}=c_{i}oplus k_{i}}

Очевидно, что если последовательность битов гаммы не имеет периода и выбирается случайно, то взломать шифр невозможно. Но у данного режима шифрования есть и отрицательные особенности. Так ключи, сравнимые по длине с передаваемыми сообщениями, трудно использовать на практике. Поэтому обычно применяют ключ меньшей длины (например, 128 бит). С помощью него генерируется псевдослучайная гаммирующая последовательность (она должна удовлетворять постулатам Голомба). Естественно, псевдослучайность гаммы может быть использована при атаке на потоковый шифр.

Классификация потоковых шифров |

Допустим, например, что в режиме гаммирования для потоковых шифров при передаче по каналу связи произошло искажение одного знака шифротекста. Очевидно, что в этом случае все знаки, принятые без искажения, будут расшифрованы правильно. Произойдёт потеря лишь одного знака текста. А теперь представим, что один из знаков шифротекста при передаче по каналу связи был потерян. Это приведёт к неправильному расшифрованию всего текста, следующего за потерянным знаком.

Практически во всех каналах передачи данных для потоковых систем шифрования присутствуют помехи. Поэтому для предотвращения потери информации решают проблему синхронизации шифрования и расшифрования текста. По способу решения этой проблемы шифросистемы подразделяются на синхронные и системы с самосинхронизацией.

Синхронные потоковые шифры |

Определение:

Синхронные потоковые шифры (СПШ) — шифры, в которых поток ключей генерируется независимо от открытого текста и шифротекста.

При шифровании генератор потока ключей выдаёт биты потока ключей, которые идентичны битам потока ключей при дешифровании. Потеря знака шифротекста приведёт к нарушению синхронизации между этими двумя генераторами и невозможности расшифрования оставшейся части сообщения. Очевидно, что в этой ситуации отправитель и получатель должны повторно синхронизоваться для продолжения работы.

Обычно синхронизация производится вставкой в передаваемое сообщение специальных маркеров. В результате этого пропущенный при передаче знак приводит к неверному расшифрованию лишь до тех пор, пока не будет принят один из маркеров.

Заметим, что выполняться синхронизация должна так, чтобы ни одна часть потока ключей не была повторена. Поэтому переводить генератор в более раннее состояние не имеет смысла.

Плюсы СПШ:

- отсутствие эффекта распространения ошибок (только искажённый бит будет расшифрован неверно);

- предохраняют от любых вставок и удалений шифротекста, так как они приведут к потере синхронизации и будут обнаружены.

Минусы СПШ:

- уязвимы к изменению отдельных бит шифрованного текста. Если злоумышленнику известен открытый текст, он может изменить эти биты так, чтобы они расшифровывались, как ему надо.

Самосинхронизирующиеся потоковые шифры |

Основная идея построения была запатентована в 1946 г. в США.

Определение:

Самосинхронизирующиеся потоковые шифры (асинхронные потоковые шифры (АПШ)) — шифры, в которых ключевой поток создаётся функцией ключа и фиксированного числа знаков шифртекста.

Итак, внутреннее состояние генератора потока ключей является функцией предыдущих N битов шифротекста. Поэтому расшифрующий генератор потока ключей, приняв N битов, автоматически синхронизируется с шифрующим генератором.

Реализация этого режима происходит следующим образом: каждое сообщение начинается случайным заголовком длиной N битов; заголовок шифруется, передаётся и расшифровывается; расшифровка является неправильной, зато после этих N бит оба генератора будут синхронизированы.

Плюсы АПШ:

- Размешивание статистики открытого текста. Так как каждый знак открытого текста влияет на следующий шифротекст, статистические свойства открытого текста распространяются на весь шифротекст. Следовательно, АПШ может быть более устойчивым к атакам на основе избыточности открытого текста, чем СПШ.

Минусы АПШ:

- распространение ошибки (каждому неправильному биту шифротекста соответствуют N ошибок в открытом тексте);

чувствительны к вскрытию повторной передачей.

Потоковые шифры на регистрах сдвига с линейной обратной связью (РСЛОС) |

Теоретическая основа |

Есть несколько причин использования линейных регистров сдвига в криптографии:

- высокое быстродействие криптографических алгоритмов

- применение только простейших операций сложения и умножения, аппаратно реализованных практически во всех вычислительных устройствах

- хорошие криптографические свойства (генерируемые последовательности имеют большой период и хорошие статистические свойства)

- легкость анализа с использованием алгебраических методов за счет линейной структуры

Определение:

Регистр сдвига с линейной обратной связью длины L состоит из L ячеек пронумерованных 0,1,2,…L−1{displaystyle 0,1,2,dots L-1}

- содержимое ячейки L−1{displaystyle L-1}

формирует часть выходной последовательности;

- содержимое i{displaystyle i}

-той ячейки перемещается в ячейку i+1{displaystyle i+1}

для любого i{displaystyle i}

, 0≤i<L−1{displaystyle 0leq i<L-1}

.

- новое содержимое ячейки 0{displaystyle 0}

определяется битом обратной связи, который вычисляется сложением по модулю 2 с определёнными коэффициентами битов ячеек 0,1,2,…L−1{displaystyle 0,1,2,dots L-1}

.

Регистр сдвига с линейной обратной связью.

На первом шаге: SL=c1⋅SL−1⊕c2⋅SL−2⊕⋯⊕cL⋅S0.{displaystyle S_{L}=c_{1}cdot S_{L-1}oplus c_{2}cdot S_{L-2}oplus dots oplus c_{L}cdot S_{0}.}

На втором шаге: SL+1=c1⋅SL⊕c2⋅SL−1⊕⋯⊕cL⋅S1.{displaystyle S_{L+1}=c_{1}cdot S_{L}oplus c_{2}cdot S_{L-1}oplus dots oplus c_{L}cdot S_{1}.}

Следующее соотношение описывает в общем виде работу РСЛОС:

Sj=c1⋅Sj−1⊕c2⋅Sj−2⊕⋯⊕cL⋅Sj−L.{displaystyle S_{j}=c_{1}cdot S_{j-1}oplus c_{2}cdot S_{j-2}oplus dots oplus c_{L}cdot S_{j-L}.}

Если мы запишем во все ячейки биты равны нулю, то система будет генерировать последовательность, состоящую из всех нулей. Если записать ненулевые биты, то получим полубесконечную последовательность. Последовательность определяется коэффициентами c1,c2,…,cL.{displaystyle c_{1},c_{2},dots ,c_{L}.}

Посмотрим, каким может быть период T{displaystyle T}

Число ненулевых заполнений:2L−1.{displaystyle 2^{L}-1.}

После возникновения одного заполнения, которое было раньше, процесс начнёт повторяться. Процесс заполнения регистра, как показано выше, представим линейным разностным уравнением. Перенесём все члены в одну часть равенства, получим:

Sj⊕c1⋅Sj−1⊕c2⋅Sj−2⊕⋯⊕cL⋅Sj−1=0{displaystyle S_{j}oplus c_{1}cdot S_{j-1}oplus c_{2}cdot S_{j-2}oplus dots oplus c_{L}cdot S_{j-1}=0}

Обозначим: Sj=D−j{displaystyle S_{j}=D^{-j}}

(1⊕c1⋅D⊕c2⋅D2⊕⋯⊕cL⋅DL)⋅D−j.{displaystyle (1oplus c_{1}cdot Doplus c_{2}cdot D^{2}oplus dots oplus c_{L}cdot D^{L})cdot D^{-j}.}

C(D)=1⊕c1⋅D⊕c2⋅D2⊕⋯⊕cL⋅DL.{displaystyle C(D)=1oplus c_{1}cdot Doplus c_{2}cdot D^{2}oplus dots oplus c_{L}cdot D^{L}.}

Важным свойством этого многочлена является - приводимость.

Определение:

Многочлен называется приводимым, если он может быть представлен как произведение двух многочленов меньших степеней с коэффициентами из данного поля (в нашем случае с двоичными коэффициентами). Если такое представление не имеет место, то многочлен называется неприводимым.

Если многочлен C(D){displaystyle C(D)}

Пример.

Пример:

Возьмём неприводимый примитивный многочлен C(D)=D3+D2+1(c3=1,c2=1,c1=0).{displaystyle C(D)=D^{3}+D^{2}+1(c_{3}=1,c_{2}=1,c_{1}=0).}

Запишем в исходном состоянии в ячейки 001{displaystyle 001}

| Обратная связь | Ячейка0 | Ячейка1 | Ячейка2 |

| 1 | 0 | 0 | 1 |

| 0 | 1 | 0 | 0 |

| 1 | 0 | 1 | 0 |

| 1 | 1 | 0 | 1 |

| 1 | 1 | 1 | 0 |

| 0 | 1 | 1 | 1 |

| 0 | 0 | 1 | 1 |

| 1 | 0 | 0 | 1 |

Период генератора равен 7(23−1=7).{displaystyle 7(2^{3}-1=7).}

100101110010111001011…{displaystyle 100101110010111001011dots }

Приведём примеры некоторых примитивных многочленов по модулю 2:

(1,0),(2,1,0),(3,1,0),(4,1,0),(5,2,0),(6,1,0),(7,1,0),(7,3,0),(8,4,3,2,0),(9,4,0)…{displaystyle (1,0),(2,1,0),(3,1,0),(4,1,0),(5,2,0),(6,1,0),(7,1,0),(7,3,0),(8,4,3,2,0),(9,4,0)dots }

Линейная сложность |

Линейная сложность бинарной последовательности – одна из самых важных характеристик работы РСЛОС. Поэтому остановимся на этой теме поподробнее.

Прежде чем дать определение линейной сложности введём некоторые обозначения.

S{displaystyle S}

Sn{displaystyle S_{n}}

Говорят, что РСЛОС генерирует последовательность S{displaystyle S}

Наконец дадим определение линейной сложности бесконечной двоичной последовательности.

Определение:

Линейной сложностью бесконечной двоичной последовательности S{displaystyle S}

- Если S{displaystyle S}

– нулевая последовательность S=0,0,0,0,…,{displaystyle S=0,0,0,0,dots ,}

, то L(S)=0.{displaystyle L(S)=0.}

- Если не существует РСЛОС, который генерирует S{displaystyle S}

, то L(S){displaystyle L(S)}

равно бесконечности.

- Иначе, L(S){displaystyle L(S)}

есть длина самого короткого РСЛОС, который генерирует S{displaystyle S}

.

Определение:

Линейной сложностью конечной двоичной последовательности Sn{displaystyle S_{n}}

Свойства линейной сложности:

Пусть S{displaystyle S}

1. Для любого n>0{displaystyle n>0}

2. L(Sn)=0{displaystyle L(S_{n})=0}

3. L(Sn)=n{displaystyle L(S_{n})=n}

4. Если S{displaystyle S}

5. L(S⊕K)⩽L(S)+L(K).{displaystyle L(Soplus K)leqslant L(S)+L(K).}

Эффективным алгоритмом определения линейной сложности конечной двоичной последовательности является алгоритм Берлекемпа-Месси.

Потоковые шифры основанные на РСЛОС. Усложнение |

К сожалению, выходная последовательность РСЛОС легко предсказуема. Так, зная 2L знаков выходной последовательности, легко найти исходное заполнение регистра, решив систему линейных уравнений (см. пункт «Потоковые шифры на регистрах сдвига с линейной обратной связью»).

Считается, что для криптографического использования выходная последовательность РСЛОС должна иметь следующие свойства:

- большой период

- высокую линейную сложность

- хорошие статистические свойства

Существует несколько методов проектирования генераторов ключевого потока, которые разрушают линейные свойства РСЛОС и тем самым делают такие системы криптографически более стойкими:

1. использование нелинейной функции, объединяющей выходы нескольких РСЛОС

2. использование нелинейной фильтрующей функции для содержимого каждой ячейки единственного РСЛОС

3. использование выхода одного РСЛОС для управления синхросигналом одного (или нескольких) РСЛОС.

Нелинейная комбинация генераторов |

Нелинейная комбинация генераторов

Известно, что каждая Булева функция f(x1,x2,…,xn){displaystyle f(x_{1},x_{2},dots ,x_{n})}

Например, Булева функция f(x1,x2,x3,x4)=x1⊕x2⊕x4⊕x1x3⊕x2x3x4{displaystyle f(x_{1},x_{2},x_{3},x_{4})=x_{1}oplus x_{2}oplus x_{4}oplus x_{1}x_{3}oplus x_{2}x_{3}x_{4}}

Предположим теперь, что у нас n{displaystyle n}

Если L1,L2,…,Ln{displaystyle L_{1},L_{2},dots ,L_{n}}

Генератор Геффа

Пример (генератор Геффа):

В этом генераторе используются три РСЛОС, объединённые нелинейным образом. Длины этих регистров L1,L2,L3{displaystyle L_{1},L_{2},L_{3}}

Нелинейную функцию для данного генератора можно записать следующим образом:

f(x1,x2,x3)=x1x2⊕(1+x2)x3=x1x2⊕x2x3⊕x3.{displaystyle f(x_{1},x_{2},x_{3})=x_{1}x_{2}oplus (1+x_{2})x_{3}=x_{1}x_{2}oplus x_{2}x_{3}oplus x_{3}.}

Длина периода: (2L1−1)⋅(2L2−1)⋅(2L3−1).{displaystyle (2^{L_{1}}-1)cdot (2^{L_{2}}-1)cdot (2^{L_{3}}-1).}

Линейная сложность: L=L1⋅L2+L2⋅L3+L3.{displaystyle L=L_{1}cdot L_{2}+L_{2}cdot L_{3}+L_{3}.}

Генератор Геффа криптографически слаб, потому что информация о состояниях генераторов РСЛОС 1 и РСЛОС 3 содержится в его выходной последовательности. Для того чтобы понять это, обозначим x1(t),x2(t),x3(t),z(t){displaystyle x_{1}(t),x_{2}(t),x_{3}(t),z(t)}

P(z(t)=x1(t))=P(x2(t)=1)+P(x2(t)=0)∗P(x3(t)=x1(t))=1/2+1/2∗1/2=3/4.{displaystyle P(z(t)=x_{1}(t))=P(x_{2}(t)=1)+P(x_{2}(t)=0)*P(x_{3}(t)=x_{1}(t))=1/2+1/2*1/2=3/4.}

Аналогично, P(z(t)=x3(t))=3/4.{displaystyle P(z(t)=x_{3}(t))=3/4.}

По этой причине, несмотря на длинный период и достаточно высокую линейную сложность, генератор Геффа поддаётся корреляционным атакам.

Генератор на нелинейном фильтре

Генераторы на нелинейных фильтрах |

Выход каждой ячейки подаётся на вход некоторой нелинейной булевой фильтрующей функции f{displaystyle f}

Генераторы, основанные на управлении синхросигналом |

В нелинейных комбинациях генераторов и генераторах на нелинейных фильтрах перемещение данных во всех РСЛОС контролируется одним синхросигналом.

Основная идея функционирования рассматриваемого типа генераторов — внести нелинейность в работу генераторов потока ключей, основанных на РСЛОС, путём управления синхросигналом одного регистра выходной последовательностью другого.

Есть 2 типа генераторов, основанных на управлении синхросигналом:

1. генератор переменного шага

2. сжимающий генератор.

Генератор переменного шага |

Основная идея:

РСЛОС 1 используется для управления передвижением битов двух других РСЛОС 2 и 3.

Генератор переменного шага

Алгоритм работы:

1. Регистр РСЛОС 1 синхронизован внешним синхросигналом

2. Если на выходе регистра РСЛОС 1 единица, то на регистр РСЛОС 2 подаётся синхросигнал, а РСЛОС 3 повторяет свой предыдущий выходной бит (для начального момента времени предыдущий выходной бит РСЛОС 3 принимается равным 0)

3. Если на выходе регистра РСЛОС 1 ноль, то на регистр РСЛОС 3 подаётся синхросигнал, а РСЛОС 2 повторяет свой предыдущий выходной бит (для начального момента времени предыдущий выходной бит РСЛОС 2 также принимается равным 0)

4. Выходная последовательность битов генератора с переменным шагом является результатом применения операции побитового исключающего ИЛИ к выходным последовательностям регистров РСЛОС 2 и РСЛОС 3.

Увеличение безопасности генераторов с переменным шагом:

- длины регистров РСЛОС 1, РСЛОС 2, РСЛОС 3 должны быть выбраны попарно простыми числами

- длины этих регистров должны быть близкими числами.

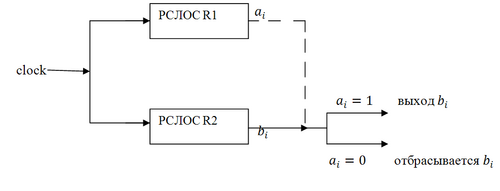

Сжимающий генератор |

Сжимающий генератор

Контролирующий регистр РСЛОС 1 используется для управления выходом РСЛОС 2. Алгоритм:

- Регистры РСЛОС 1 и РСЛОС 2 синхронизованы общим синхросигналом;

- Если выходной бит РСЛОС 1 равен 1, выход генератора формируется выходным битом регистра РСЛОС 2;

- Если выходной бит РСЛОС 1 равен 0, выходной бит регистра РСЛОС 2 отбрасывается.

Сжимающий генератор прост, масштабируем и имеет хорошие защитные свойства. Его недостаток состоит в том, что скорость генерации ключа не будет постоянной, если не принять некоторых предосторожностей.

Для увеличения безопасности сжимающего генератора:

- длины регистров РСЛОС 1 и РСЛОС 2 должны быть взаимно простыми числами;

- желательно использовать скрытое соединение между регистрами РСЛОС 1 и РСЛОС 2.

Основные отличия поточных шифров от блочных |

Большинство существующих шифров с секретным ключом однозначно могут быть отнесены либо к поточным, либо к блочным шифрам. Но теоретическая граница между ними является довольно размытой. Например, используются алгоритмы блочного шифрования в режиме поточного шифрования (пример: для алгоритма DES режимы CFB и OFB).

Рассмотрим основные различия между поточными и блочными шифрами не только в аспектах их безопасности и удобства, но и с точки зрения их изучения в мире:

- важнейшим достоинством поточных шифров перед блочными является высокая скорость шифрования, соизмеримая со скоростью поступления входной информации; поэтому, обеспечивается шифрование практически в реальном масштабе времени вне зависимости от объема и разрядности потока преобразуемых данных.

- в синхронных поточных шифрах (в отличие от блочных) отсутствует эффект размножения ошибок, то есть число искаженных элементов в расшифрованной последовательности равно числу искаженных элементов зашифрованной последовательности, пришедшей из канала связи.

- структура поточного ключа может иметь уязвимые места, которые дают возможность криптоаналитику получить дополнительную информацию о ключе (например, при малом периоде ключа криптоаналитик может использовать найденные части поточного ключа для дешифрования последующего закрытого текста).

- ПШ в отличие от БШ часто могут быть атакованы при помощи линейной алгебры (так как выходы отдельных регистров сдвига с обратной линейной связью могут иметь корреляцию с гаммой). Также для взлома поточных шифров весьма успешно применяется линейный и дифференциальный анализ.

Теперь о положении в мире:

- в большинстве работ по анализу и взлому блочных шифров рассматриваются алгоритмы шифрования, основанные на стандарте DES; для поточных же шифров нет выделенного направления изучения; методы взлома ПШ весьма разнообразны.

- для поточных шифров установлен набор требований, являющихся критериями надёжности (большие периоды выходных последовательностей, постулаты Голомба, нелинейность); для БШ таких чётких критериев нет.

- исследованием и разработкой поточных шифров в основном занимаются европейские криптографические центры, блочных – американские.

- исследование поточных шифров происходит более динамично, чем блочных; в последнее время не было сделано никаких заметных открытий в сфере DES-алгоритмов, в то время как в области поточных шифров случилось множество успехов и неудач (некоторые схемы, казавшиеся стойкими, при дальнейшем исследовании не оправдали надежд изобретателей).

Проектирование поточных шифров |

Согласно Райнеру Рюппелю можно выделить четыре основных подхода к проектированию поточных шифров:

- Системно-теоретический подход основан на создании для криптоаналитика сложной, ранее неисследованной проблемы.

- Сложностно-теоретический подход основан на сложной, но известной проблеме (например, факторизация чисел или дискретное логарифмирование).

- Информационно-технический подход основан на попытке утаить открытый текст от криптоаналитика – вне зависимости от того сколько времени потрачено на дешифрование, криптоаналитик не найдёт однозначного решения.

- Рандомизированный подход основан на создании объёмной задачи; криптограф тем самым пытается сделать решение задачи расшифрования физически невозможной. Например, криптограф может зашифровать некоторую статью, а ключом будут указания на то, какие части статьи были использованы при шифровании. Криптоаналитику придётся перебирать все случайные комбинации частей статьи, прежде чем ему повезёт, и он определит ключ.

Теоретические критерии Райнера Рюппеля для проектирования поточных систем:

- длинные периоды выходных последовательностей;

- большая линейная сложность;

- диффузия – рассеивание избыточности в подструктурах, «размазывание» статистики по всему тексту;

- каждый бит потока ключей должен быть сложным преобразованием большинства битов ключа;

- критерий нелинейности для логических функций.

До сих пор не доказано, что эти критерии необходимы или достаточны для безопасности поточной системы шифрования. Стоит также заметить, что, если криптоаналитик обладает неограниченными временем и вычислительной мощностью, то единственным реализуемым потоковым шифром, защищённым от такого противника является одноразовый блокнот.

Криптоанализ. Атаки на поточные шифры |

Все методы криптоанализа поточных шифров обычно подразделяют на силовые (атака «грубой силой»), статистические и аналитические.

Силовые атаки |

К этому классу относятся атаки, осуществляющие полный перебор всех возможных вариантов. Сложность полного перебора зависит от количества всех возможных решений задачи (в частности, размера пространства ключей или пространства открытых текстов). Этот класс атак применим ко всем видам систем поточного шифрования. При разработке систем шифрования разработчики стремятся сделать так, чтобы этот вид атак был наиболее эффективным по сравнению с другими существующими методами взлома.

Статистические атаки |

Статистические атаки делятся на два подкласса:

метод криптоанализа статистических свойств шифрующей гаммы: направлен на изучение выходной последовательности криптосистемы; криптоаналитик пытается установить значение следующего бита последовательности с вероятностью выше вероятности случайного выбора с помощью различных статистических тестов.

метод криптоанализа сложности последовательности: криптоаналитик пытается найти способ генерировать последовательность, аналогичную гамме, но более просто реализуемым способом.

Оба метода используют принцип линейной сложности.

Аналитические атаки |

Этот вид атак рассматривается в предположении, что криптоаналитику известны описание генератора, открытый и соответствующий закрытый тексты. Задача криптоаналитика определить использованный ключ (начальное заполнение регистров). Виды аналитических атак, применяемые к синхронным поточным шифрам:

- корреляционные

- компромисс “время-память”

- инверсионная

- “предполагай и определяй”

- на ключевую загрузку и реинициализацию

- XSL-атака

Корреляционные атаки |

Являются наиболее распространёнными атаками для взлома поточных шифров.

Известно, что работа по вскрытию криптосистемы может быть значительно сокращена, если нелинейная функция пропускает на выход информацию о внутренних компонентах генератора. Поэтому для восстановления начального заполнения регистров корреляционные атаки исследуют корреляцию выходной последовательности шифросистемы с выходной последовательностью регистров.

Существуют следующие подклассы корреляционных атак:

- Базовые корреляционные атаки

- Атаки, основанные на низко-весовых проверках четности

- Атаки, основанные на использовании сверточных кодов

- Атаки, использующие технику турбо кодов

- Атаки, основанные на восстановлении линейных полиномов

- Быстрые корреляционные атаки.

- Базовые корреляционные атаки

Схема базовой корреляционной атаки

Рассмотрим на примере базовой корреляционной атаки Зигенталера («разделяй и вскрывай»), которая основана на понятии расстояния Хэмминга между двумя двоичными последовательностями одинаковой длины. Применима к комбинирующим генераторам.

Для выявления влияния j-го линейного регистра сдвига (с выходной последовательностью {x(j)} на гамму шифра {g} моделируется часть генератора как двоичный симметричный канал (ДСК). Алгоритм атаки состоит из двух этапов (иногда называемые фазами):

- вычисления корреляционной вероятности pj=P(g=x(j)){displaystyle p_{j}=P(g={x^{(j)}})}

исходя из комбинирующей функции f{displaystyle f}

и второго этапа.

- перебор начальных заполнений регистра. На этом этапе определяется наличие корреляции данного фрагмента гаммы g{displaystyle g}

с соответствующим фрагментом из xd(j){displaystyle x_{d}^{(j)}}

, путём вычисления функции кросс-корреляции Cxj,g(d)=1n∗∑i=1n(−1)gi∗(−1)xi+d(j){displaystyle C_{x^{j},{g}}(d)={frac {1}{n}}*sum _{i=1}^{n}(-1)^{g_{i}}*(-1)^{x_{i+d}^{(j)}}}

и сравнения этого значения с некоторым числом T{displaystyle T}

.

В случае успеха при сравнении, фаза называется верной и происходит переход к следующему регистру j+1{displaystyle j+1}

Теперь немного о подборе порогового значения T{displaystyle T}

Задаём нужные нам вероятности «ложной тревоги» Pf=P(Cxj,g(d)≥T|WrongPhase){displaystyle P_{f}=P(C_{x^{j},{g}}(d)geq T|WrongPhase)}

Например, выбрали Pm=0.01,Pf=2−L{displaystyle P_{m}=0.01,P_{f}=2^{-L}}

- Атаки, основанные на низко-весовых проверках четности

Примером этого подкласса атак может служить быстрая корреляционная атака Майера и Штаффельбаха. Применима она как к фильтр-генераторам, так и комбинирующим генераторам и является базовой для всех остальных быстрых корреляционных атак данного типа. Идея атаки основывается на использовании уравнений проверки четности для полинома обратной связи линейного регистра.

- Быстрые корреляционные атаки

Под быстрыми корреляционными атаками подразумеваются атаки, вычислительная сложность которых значительно меньше вычислительной сложности силовых атак.

Этот вид атак сводит проблему декодирования в двоичном симметричном канале к проблеме криптоанализа и моделируется как декодирование случайного (N,l){displaystyle (N,l)}

Компромисс «время-память» |

Цель данной атаки — восстановление исходного состояния регистра сдвига (нахождение ключа), используя известную схему устройства и фрагмент шифрующей последовательности. Сложность атаки зависит от размера шифра и длины перехваченной гаммы.

Состоит из двух этапов:

- построение большого словаря, в котором записаны всевозможные пары «состояние-выход»;

- предположение о начальном заполнении регистра сдвига, генерация выхода, просмотр перехваченной выходной последовательности и поиск соответствия со сгенерированным выходом. Если произошло совпадение, то данное предположительное заполнение с большой вероятностью является начальным.

Примерами этого класса атак являются атака Стива Беббиджа и атака Бирюкова-Шамира.

«Предполагай и определяй» |

Атака основывается на предположении, что криптоаналитику известны гамма, полином обратной связи, количество сдвигов регистра между выходами схемы и фильтрующая функция. Состоит из трёх этапов:

- предположение о заполнении некоторых ячеек регистра;

- определение полного заполнения регистра на основании предположения о знании криптоаналитика;

- генерация выходной последовательности; если она совпадает с гаммой, то предположение на первом этапе было верно; если не совпадает, то возвращаемся к этапу 1.

Сложность алгоритма зависит от устройства генератора и от количества предположений.

Примечания |

↑ http://fitp.ifmo.ru/shared/files/201111/1_280.pdf

↑ http://math.nsc.ru/~tokareva/articles/11-da-a5.pdf

↑ Шнайер Б. Глава 16. Генераторы псевдослучайных последовательностей и потоковые шифры // Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си = Applied Cryptography. Protocols, Algorithms and Source Code in C. — М.: Триумф, 2002. — 816 с. — 3000 экз. — ISBN 5-89392-055-4.

Литература |

- Рябко Б. Я., Фионов А. Н. Криптографические методы защиты информации. — Москва. — Изд-во Горяч.Линия-Телеком, 2005. — ISBN 5-93517-265-8.

- Bruce Schneier. Applied Cryptography, Second Edition: Protocols, Algorthms, and Source Code in C (cloth). — John Wiley & Sons, Inc. — Изд-во иностранной литературы, 1996. — ISBN 0471128457.

- A. Menezes, P. van Oorschot, S. Vanstone. Handbook of Applied Cryptography. — CRC Press, Inc. — 1997.

- Лекции Э. М. Габидулина, МФТИ 2009 г.

Ссылки |

- Matt J. B. Robshaw. Stream Ciphers Technical Report TR-701 (англ.), версия 2.0, RSA Laboratories, 1995.

Поточные шифры. Результаты зарубежной открытой криптологии.. Наиболее полная компиляция и перевод современных (вплоть до 1997 г.) зарубежных исследований в области создания и криптоанализа поточных шифров.- B.C. Анашин, А.Ю. Богданов, И.С. Кижвэтов. eSTREAM: быстрые и стойкие поточные шифры.

Линейный Рекуррентный Регистр (ЛРР). Научный форум dxdy.- J. A. Reeds and N. J. A. Sloane. Shift-Register Synthesis.

- А.В. Яковлев, А.А. Безбогов, В.В. Родин, В.Н. Шамкин. Криптографическая защита информации.

Методы и средства защиты компьютерной информации. Учебное пособие.- Общая схема вероятностной поточной шифрсистемы

- eSTREAM: дитя лохнесского чудовища

- А. А. Меняшев, В. А. Монарев, Б. Я. Рябко, А. Н. Фионов. Статистическая атака.

- S. Doroshenko, A. Fionov, A. Lubkin, V. Monarev, B. Ryabko, Yu. I. Shokin. Experimental Statistical Attacks on Block and Stream Ciphers.

- Ю. В. Стасев, А. В. Потий, Ю. А. Избенко. Исследование методов криптоанализа поточных шифров.